Letztes Jahr haben wir in unserem Blogartikel mit dem Titel “ISO 27001: SysEleven erneuert Commitment“ darüber berichtet, dass wir erfolgreich die Zertifizierung gemäß der ISO 27001 bestanden haben und, dass wir als Unternehmen hinter diesem wichtigen internationalen Standard stehen. Dieses Commitment werden wir in Zukunft weiter steigern. Hierfür sind kurz- und mittelfristig Änderungen notwendig, die wir an dieser Stelle gern vorstellen möchten.

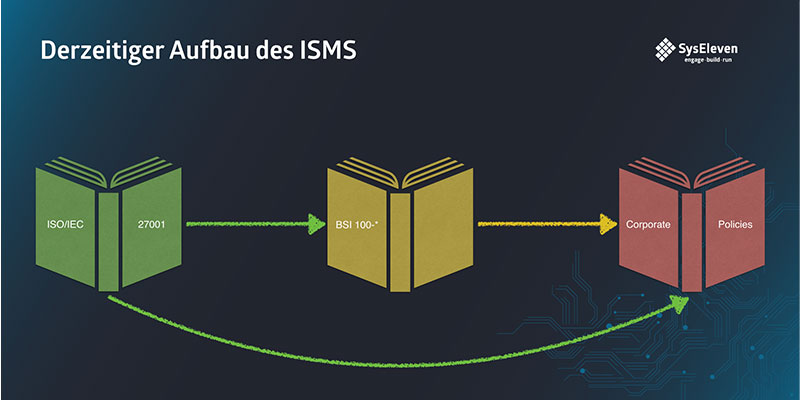

1. Derzeitiger Aufbau des ISMS

Derzeit sind wir sowohl nach dem BSI IT-Grundschutz Standard als auch dem ISO 27001 Standard zertifiziert. Die hierfür gewählte Lösung sieht so aus, dass wir unser internes ISMS nach den Anforderungen des BSI IT-Grundschutz gestaltet haben und in einem zweiten Schritt die Abweichungen des BSI IT-Grundschutz von der ISO 27001 zusätzlich herausgearbeitet und umgesetzt haben. Dieses Modell der Doppelzertifizierung stützt sich darauf, dass das BSI eine Zuordnungstabelle zwischen den beiden Standards pflegt und nur ein kleiner Anteil an Abweichungen übrig bleibt. Das heißt jedoch auch, dass man die Konformität zum BSI IT-Grundschutz nachweisen muss, um überhaupt die Konformität zur ISO 27001 gewährleisten zu können.

2. ISO 27001 vs. BSI IT-Grundschutz

In den letzten Monaten und Jahren haben sich Änderungen ergeben, die das Fortführen des eben beschriebenen Zertifizierungsmodells für uns immer mehr in Frage gestellt haben.

2.1. Bedeutung des BSI IT-Grundschutz

Als wir mit der Implementierung des BSI IT-Grundschutz begannen, gab es kundenseitigen Bedarf an der Umsetzung dieses Standards, sodass wir uns recht schnell für dessen Umsetzung entscheiden konnten. Bei der Bearbeitung der Kundenanforderungen der letzten Jahre wurde jedoch immer deutlicher, dass der überwiegende Großteil vor allem an der ISO 27001 Zertifizierung interessiert ist und der BSI IT-Grundschutz lediglich eine geringe Rolle spielt. Dies deckt sich auch mit der jüngsten ISO Survey, die zeigt, dass die Zahl der gültigen ISO 27001 Zertifikate zwischen 2006 und 2017 von knapp 6.000 auf fast 40.000 angestiegen ist. Im Vergleich dazu sind nach aktuellem Stand öffentlich weniger als 150 BSI-Zertifizierungen bekannt.

2.2. Modernisierter BSI IT-Grundschutz

Aufgrund der geringen Nutzung hat das BSI eine Modernisierung des IT-Grundschutzes durchgeführt, um diesen attraktiver für Unternehmen zu machen. Diese Modernisierung führt jedoch dazu, dass alle Unternehmen für den Wechsel auf die neue Version ihr bestehendes ISMS überarbeiten müssen. Aufgrund des Umfang dieser Umbauarbeiten hat das BSI extra sogenannte Migrationstabellen veröffentlicht, die wenigstens ein wenig bei der Planung der erforderlichen Änderungen unterstützen sollen.

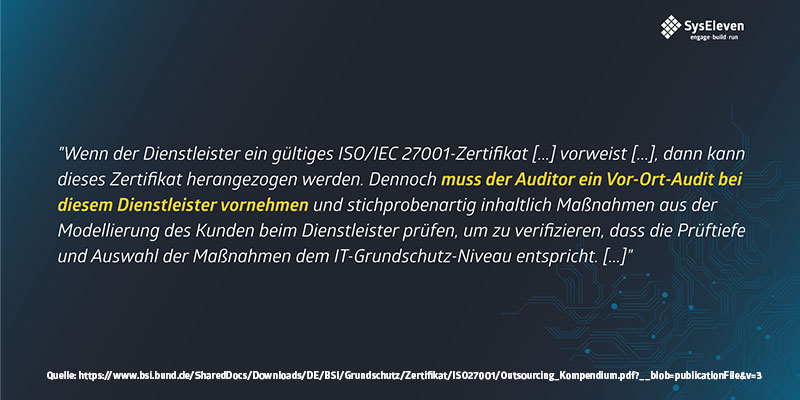

2.3. Inkompatibilität des BSI IT-Grundschutz zu Multicloud-Ansätzen

Das BSI hatte schon immer eine recht spezielle Interpretation davon, was im Zuge eines Outsourcings von sicherheitsrelevanten Unternehmenswerten zulässig ist. Das bisher zu diesem Thema gültige Dokument stammte aus dem Jahre 2004 – also noch Jahre vor dem Aufstieg von Cloud-Dienstleistungen – und erlaubte zumindest bei normalem Schutzbedarf die Auslagerung von Dienstleistungen, ohne, dass eine Prüfung beim Dienstleister notwendig war. Erst bei einem hohen oder sehr hohen Schutzbedarf war eine Prüfung im Audit erforderlich, es sei denn, der Dienstleister besaß selbst eine IT-Grundschutz-Zertifizierung.Bei der Modernisierung des IT-Grundschutzes waren einige – uns eingeschlossen – davon ausgegangen, dass das BSI die Anforderungen an das Outsourcing vereinfachen würde und auch Dienstleister mit einer nativen ISO 27001 Zertifizierung als äquivalent abgesichert ansehen würde. Tatsächlich hat das BSI jedoch den gegenteiligen Weg eingeschlagen und in der aktualisierten Version der Vorgaben die Unterscheidung nach Schutzbedarfen entfernt und klargestellt, dass bei ISO 27001 zertifizierten Dienstleistern “der Auditor ein Vor-Ort-Audit bei diesem Dienstleister vornehmen und stichprobenartig inhaltlich Maßnahmen aus der Modellierung des Kunden beim Dienstleister prüfen [muss], um zu verifizieren, dass die Prüftiefe und Auswahl der Maßnahmen dem IT-Grundschutz-Niveau entspricht.”

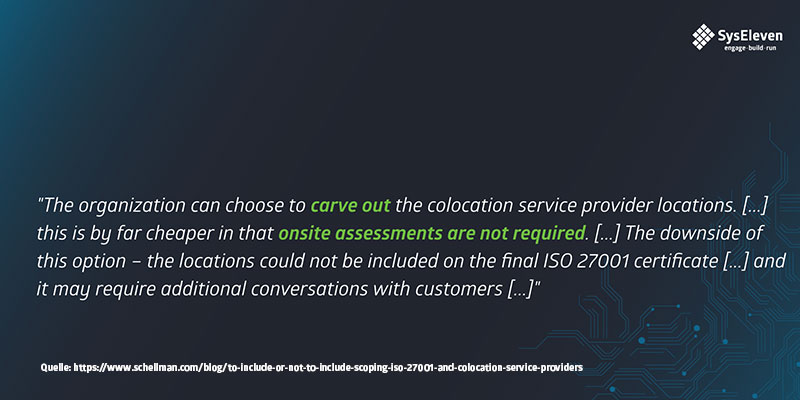

Diese verpflichtende Forderung von Vor-Ort-Audits bei ISO-27001-zertifizierten Unternehmen widerspricht der Realität in der IT-Landschaft. So formuliert bspw. Amazon in seinem AWS Security Whitepaper, dass “Protecting this infrastructure is AWS’s number one priority, and while you can’t visit our data centers or offices to see this protection firsthand, we provide several reports from third-party auditors who have verified our compliance with a variety of computer security standards and regulations […]” und, dass “AWS only provides data center access and information to employees and contractors who have a legitimate business need for such privileges. “Dadurch ist das Outsourcing zu IT-Dienstleistern nicht zertifizierbar, die sich nach ISO 27001 haben zertifizieren lassen, jedoch keine Vor-Ort-Audits von Kunden bei sich zulassen.Im Gegensatz dazu bietet die ISO 27001 die Möglichkeit, den Untersuchungsgegenstand der Zertifizierung der Realität anzupassen und sich beim Betrieb von Infrastruktur auf die Zertifizierung des jeweiligen Diensteanbieters zu stützen. Dieses Vorgehen wird “Carve-Out”bezeichnet und wird uns bspw. die Möglichkeit eröffnen, zukünftig ISO-27001-zertifiziertes Managed Services auf Drittplattformen anbieten zu können.

3. Zukünftiger Aufbau des ISMS

Unser Ziel ist es, das bestehende Informationssicherheitsmanagement auf den reinen ISO 27001 Standard umzubauen und im Zuge dessen den neuen Cloud-Sicherheitsstandard ISO 27017 gleich mit zu berücksichtigen. Wo es sinnvoll scheint, werden wir weiterhin den Wissensschatz des BSI IT-Grundschutz zu Rate ziehen. Durch die erneut angestrebte Zertifizierung werden wir am Ende nachweisen können, dass nicht nur unsere ISO 27001 zertifizierten Rechenzentren sicher betrieben werden, sondern darüber hinaus auch die von SysEleven bereitgestellten Plattformen und Betriebsprozesse hohen Sicherheitsanforderungen gerecht werden. Mit dem Umbau werden wir und unsere Kunden ein effizienteres ISMS auf Basis des relevantesten Informationssicherheitsstandards am Markt erhalten.

Möchtest Du mehr Informationen zum Thema unternehmensinternen Informationssicherheitsmanagementsystem erhalten? Melde dich bei uns unter produkt@syseleven.de.